MISC知识整合

MISC知识整合

最近在准备省赛打算全面整理复习一下MISC知识点,MISC包含几个大向:编码转换,隐写术,压缩包分析,流量分析,各种取证

1、图片隐写

附加式隐写–字符串:大多数情况下信息会被隐藏在末尾,这样不会对图片本身的显示产生影响。当然也不排除将隐藏的信息放在其他地方,这时候我们可以通过搜索文本的方式来寻找。我们可以通过快捷键 ctrl+f 调出 010editor 的查找功能,一般情况下我们会去查找一些关键字,比如 flag、ctf、key 等等。

或者用strings查找

1 | |

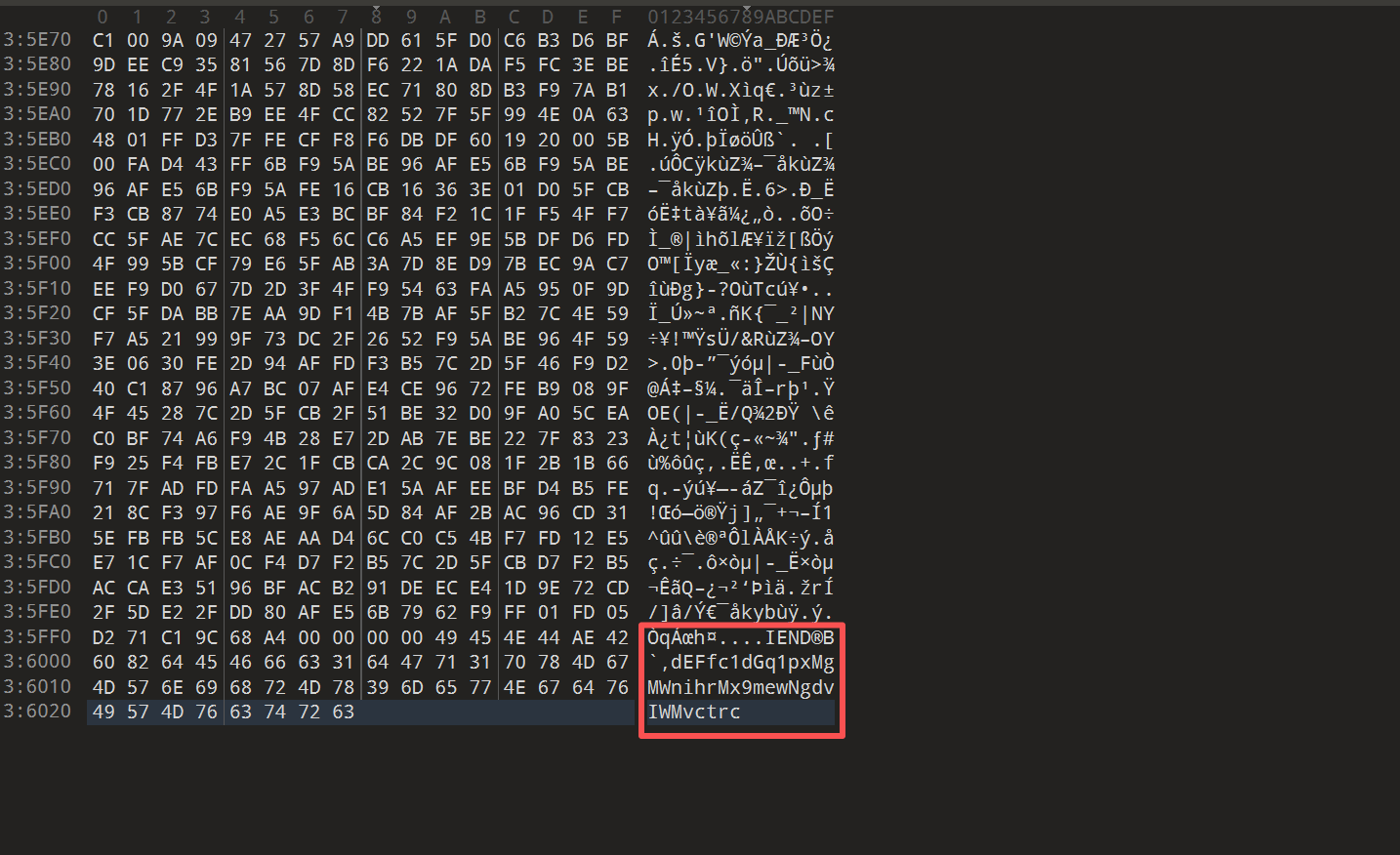

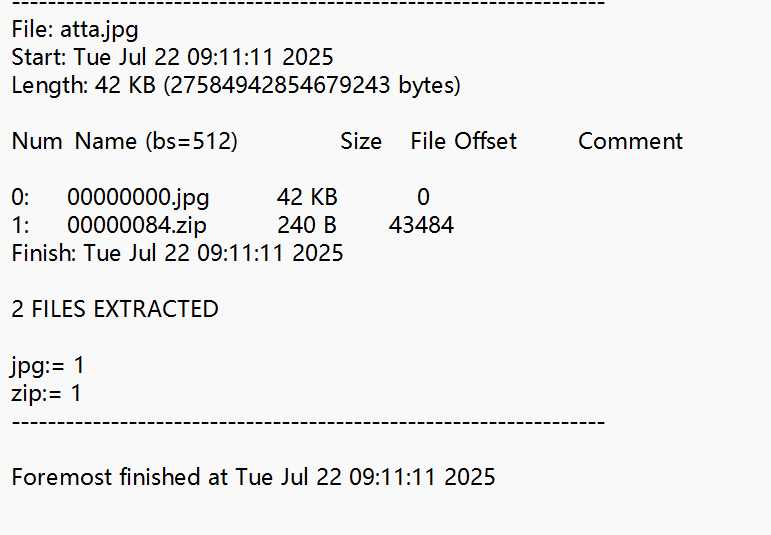

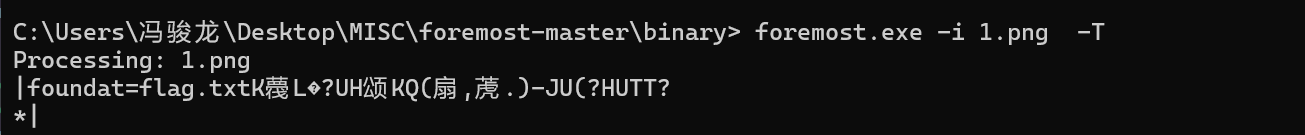

附加式隐写–图种:图片文件和其他文件结合起来的文件

使用binwalk\foremost进行识别和还原

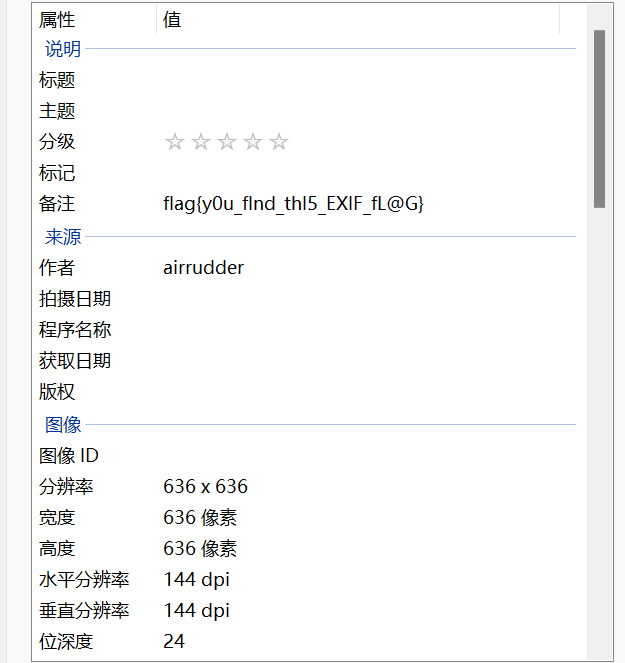

附加式隐写-EXIF隐写

可交换图像文件格式(Exchangeable image file format,exif),是专门为数码相机的照片设定的,可以记录数码照片的属性信息和拍摄数据。

通过打开属性即可查看exif信息

图片宽高隐写

一张图片我们可以通过修改其宽高的方式来隐藏信息。但是修改宽度会导致图片变形,所以多数情况下是修改高度。

一般情况下我们只需将高度的值修改的尽量大些就可以看到隐藏的信息了。

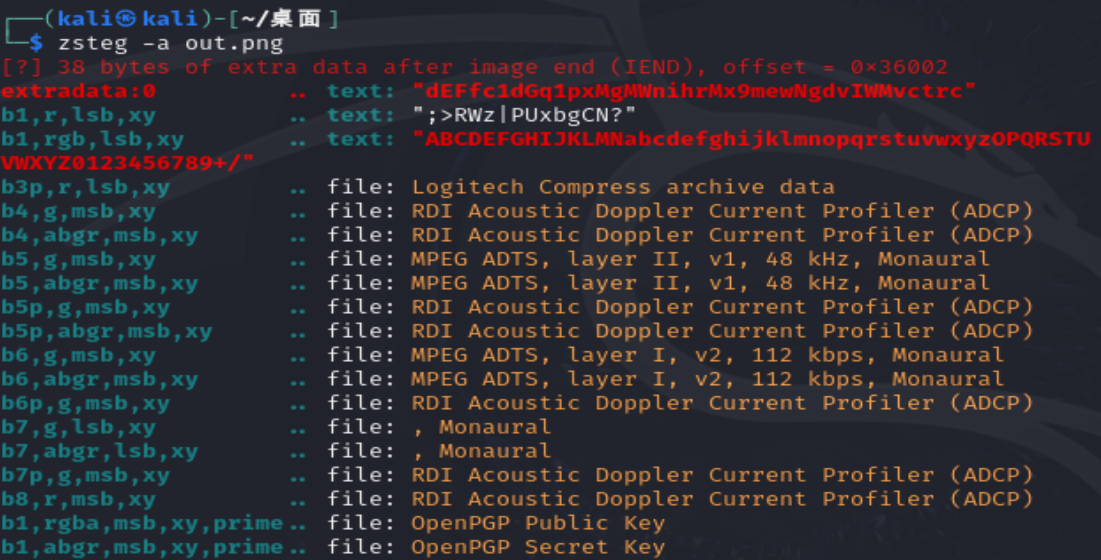

LSB隐写

图片中的像素一般是由三原色(红绿蓝)组成,三原色可以再组成其他各种颜色。在 png 图片中,每个颜色占有 8 bit,即 256 种颜色,那么就可以组合成 16777216 种颜色。比如 RGB 值为 (0,255,0) 的颜色为绿色,那么我们将其中的 255 改成 254,仅凭肉眼的话其实是看不出颜色的变化的。如果一个 png 图片我们将它里面的每一个 RGB 值都做一点变动,对于整个图片来说变化也是微乎其微的了。LSB 隐写就是修改 RGB 颜色分量的最低二进制位,颜色依旧看不出有什么变化,从而达到隐藏信息的目的。

一般对于 LSB 隐写我们常用的有两个工具,一个是 stegsolve,多见于 Windows 系统,另外一个是 zsteg,多见于 Linux 系统。

盲水印提取

盲水印就是把我们的水印隐藏在图片中,但是隐藏前后的图片在视觉上没有任何区别。在 CTF 中比较常见的盲水印工具是 BlindWaterMark,在还原时需要提供两张看起来一样的图片

2、压缩包分析

伪加密—zip伪加密放进linux直接解压,–rar伪加密修改标志位

暴力破解,一般选择纯数字,如果存在提示那可以采用字典破解方式

也可以采用掩码攻击的方式,如已知 7 位密码中的第 3 位为 a,第 6 位为 b ,那么可以构造 ??a??b? 进行掩码攻击。

明文攻击

3、流量分析

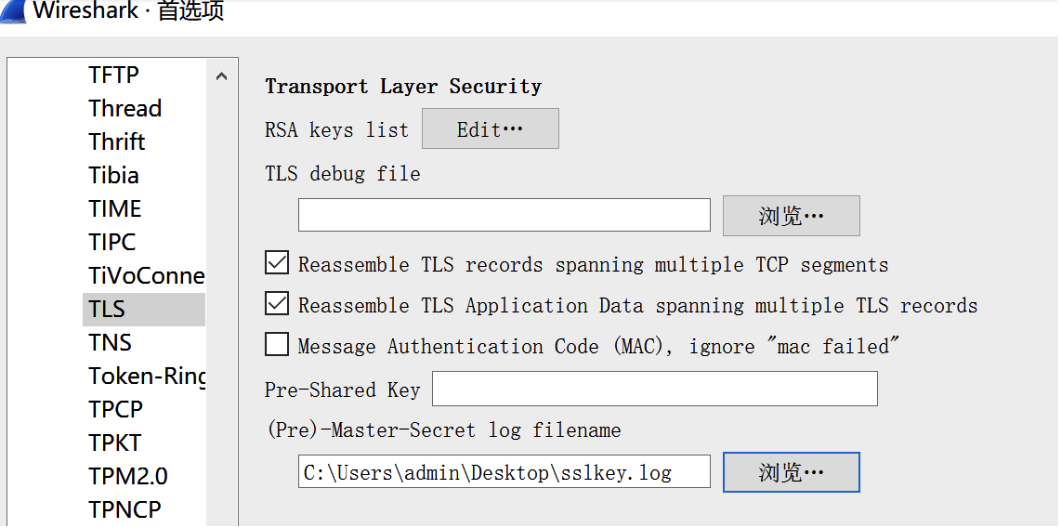

1、TLS流量分析

对于TLS流量,我们只需要导入sslkey.log文件进行流量解密

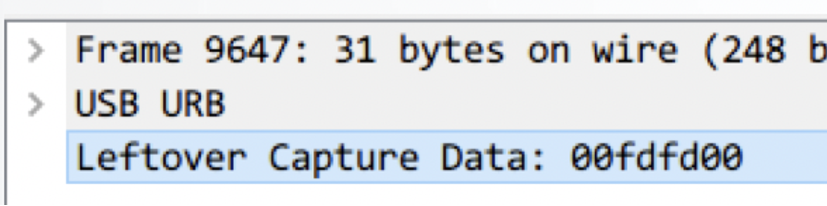

2、鼠标流量

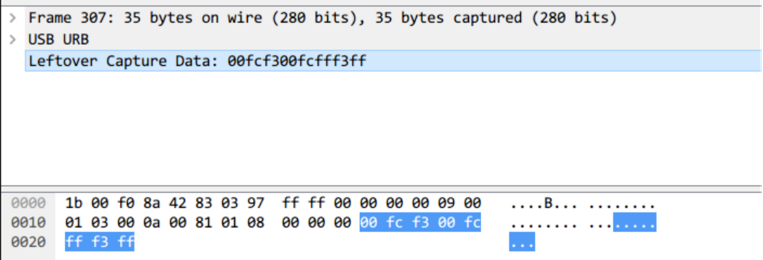

以下是鼠标流量特征

我们只需要先将usb数据提取出来,通过以下命令

1 | |

再利用工具直接借助 Github 项目 UsbMiceDataHacker。

1 | |

3、键盘流量分析

以下是键盘流量特征

我们可以运行以下命令提取所以键盘数据

1 | |

然后编写脚本转换为可读字符

1 | |

也可借助 Github 项目 UsbKeyboardDataHacker。

4、取证分析

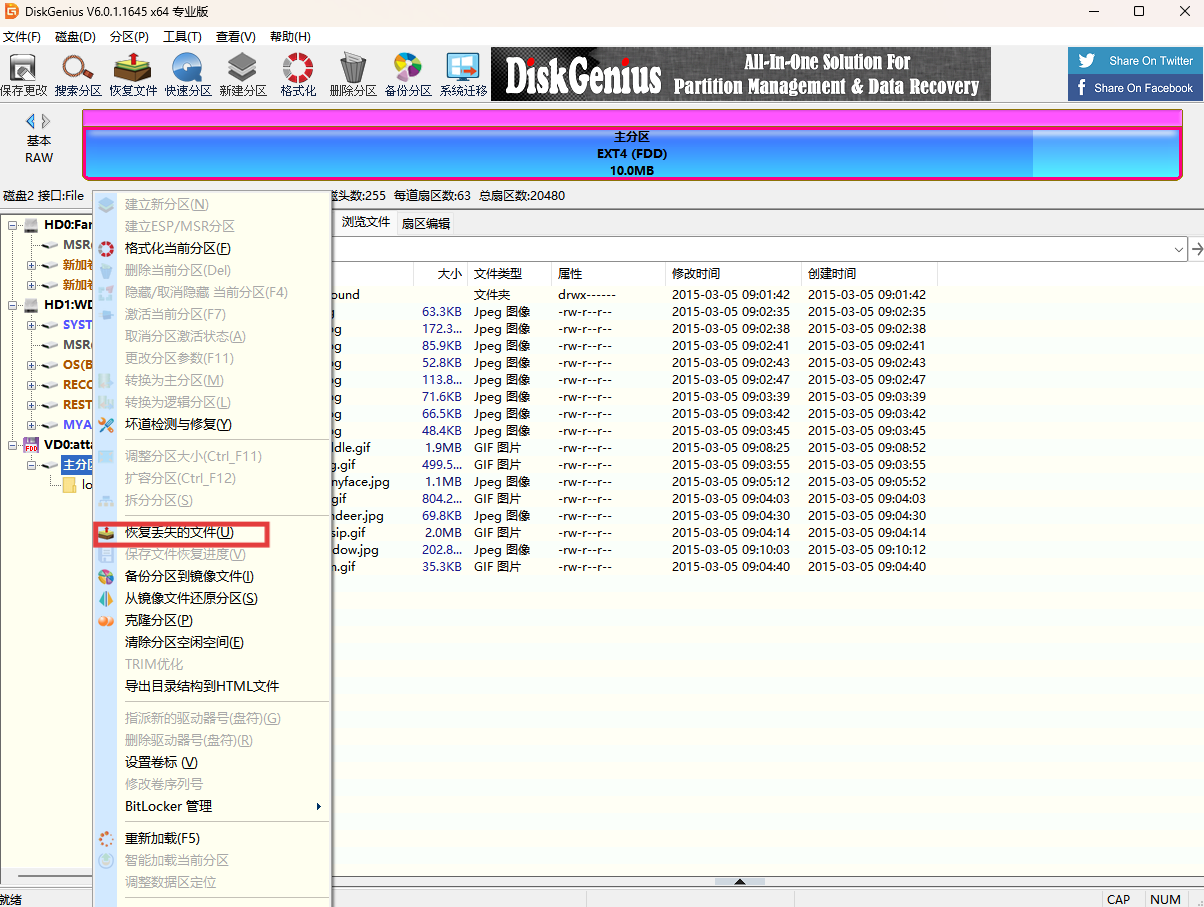

磁盘取证对已经删除的文件进行恢复,可以用DiskGenius

内存取证

CTF 中的内存取证题,往往会提供一个完整的内存镜像,一般来说内存镜像文件都较大,1G 大小以上的文件比比皆是。最常用的取证工具之一是 volatility

使用 volatility -h 命令查看详细的使用方法。以下列出几种较为常见参数选项意义。

| 插件命令 | 说明 |

|---|---|

| clipboard | 提取 windows 剪切板的内容 |

| cmdscan | 查看历史命令 |

| envars | 查看环境变量 |

| filescan | 扫描文件 |

| hashdump | 从内存中提取哈希密码(LM/NTLM) |

| imageinfo | 查看镜像的基本信息 |

| mimikatz | 提取明文密码 |

| netscan | 查看网络连接状态 |

| notepad | 查看展示的记事本内容 |

| editbox | 查看编辑内容 |

| pstree | 将进程显示为树状列表 |

| screenshot | 获取系统在此刻的截图 |

获取系统信息

1 | |

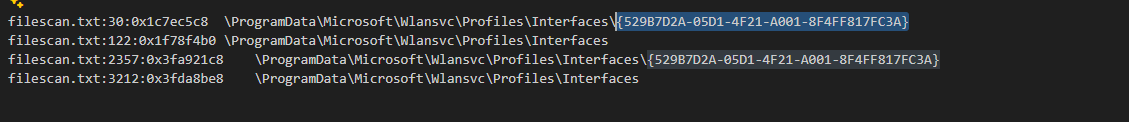

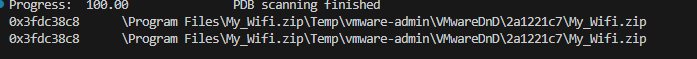

搜索相关文件并提取

1 | |

1 | |

从内存镜像中提取网络接口信息:

1 | |