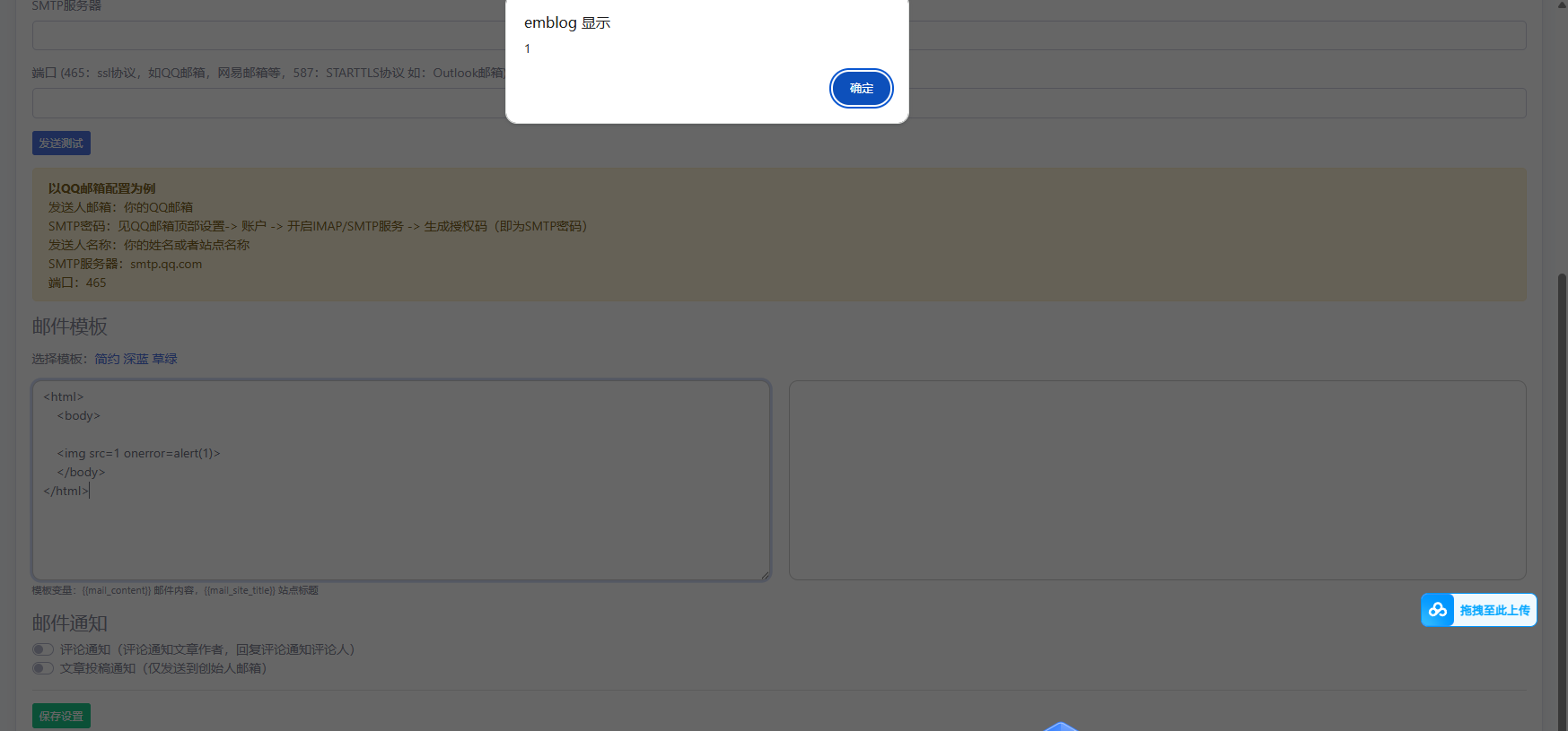

Stored XSS Vulnerability in Emlog Pro via HTML Injection

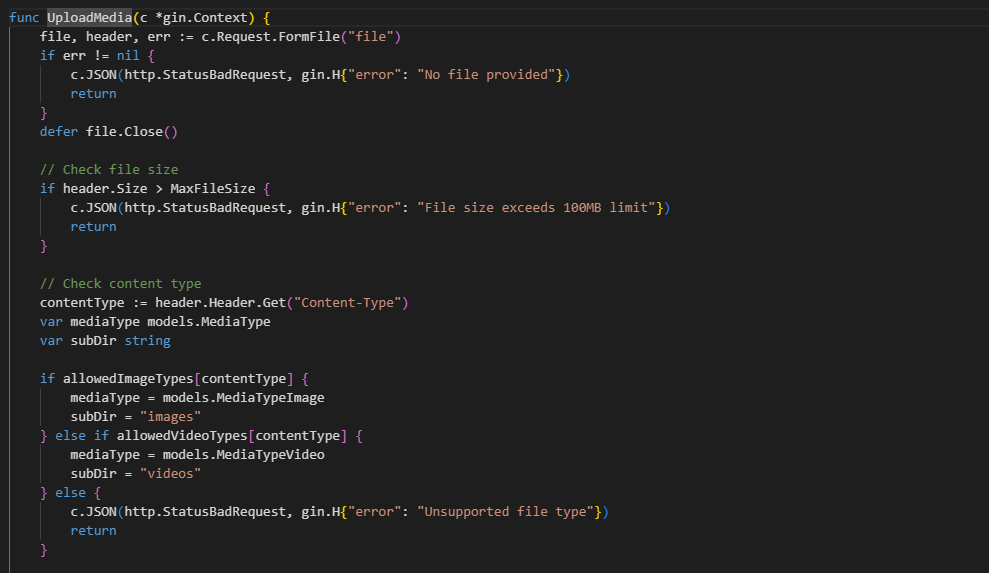

Stored XSS Vulnerability in Emlog Pro via HTML InjectionVulnerability DescriptionA stored Cross-Site Scripting (XSS) vulnerability has been discovered in Emlog Pro 2.5.19. The vulnerability exists in